Wo Daten gespeichert werden sollte man zumindest einmal über Verschlüsselung nachdenken. Synology bietet dafür ein sehr leicht zu bedienendes Werkzeug auf Basis von eCryptFS um freigegeben Ordner zu verschlüsseln.

Verschlüsselung ist auf einem NAS nicht so zwingend wie auf einem Notebook oder Desktoprechner. Man könnte jetzt meinen, dies sei absurd, da auf einem NAS naturgemäß viel mehr (sensible) Daten gespeichert sind. Das Problem ist allerdings: Ein NAS läuft in der Regel – oft sogar 24/7. Um zu funktionieren sind die freigegebenen Ordner dann entschlüsselt und lassen einen Zugriff zu. Verschlüsselung schützt bei einem NAS also wirklich nur vor Diebstahl. Wenn man also das Gerät oder die Festplatten mitnimmt soll die Verschlüsselung ein Auslesen der Daten verhindern.

Das Synology DSM unterstützt Verschlüsselung nativ indem es die Linux-Lösung eCryptFS intregriert hat. Je nach Typ kann Verschlüsselung aber zu lasten der Transferraten gehen, da nicht alle Synology-Geräte potent genug sind. Bei neueren Modellen ohne J sollte es keine Probleme geben, da die Prozessoren hardwareseitig die Verschlüsselung unterstützen.

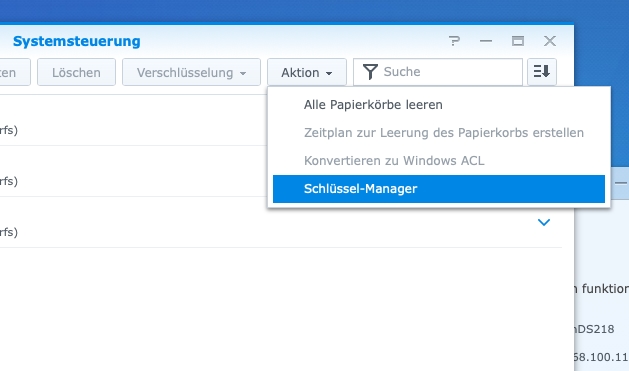

Um Verschlüsselung zu nutzen muss man in einem ersten Schritt den Schlüssel-Manager initialisieren. Diesen findet man in der Systemsteuerung unter Gemeinsame Ordner im Dropdown-Menü von Aktion. Sofern der Schlüssel-Manager auf einem internen Volume liegt kann man den Rechnerschlüssel nehmen.

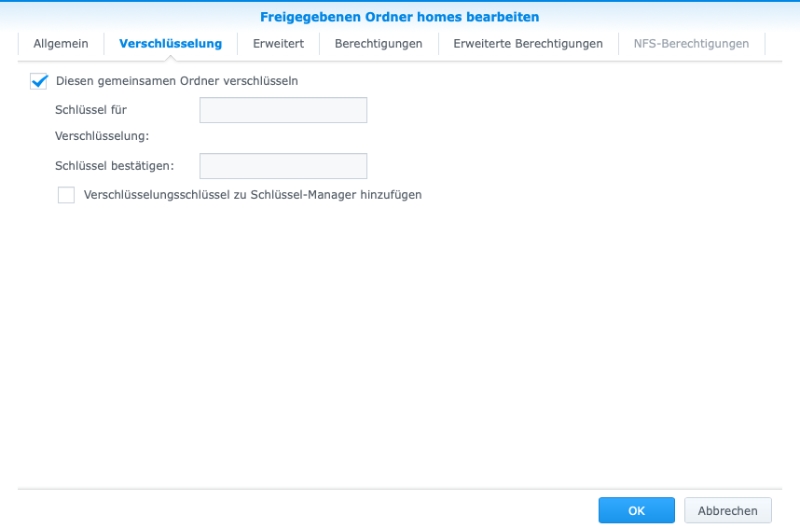

Anschließend wählt man den zu verschlüsselnden gemeinsamen Ordner aus. Über Bearbeiten kann man im Reiter Verschlüsselung die Verschlüsselung aktivieren und einen Schlüssel festlegen. Je nach Freigabe-Typ kann man den Verschlüsselungsschlüssel zum Schlüssel-Manager hinzufügen. Das hängt letztlich davon ab, ob man möchte, dass die Freigabe nach dem Start automatisch eingebunden wird oder ob man dies selbst erledigen mag. Bei besonders oft verwendeten Verzeichnissen wie Home macht ein manueller Mount-Vorgang nur bedingt Sinn.

Anschließend sind einige Bestätigungsdialoge zu absolvieren, die prüfen, ob man die Tragweite der Aktion verstanden hat. Weiterhin sollte man die zum Download angebotene Key-Datei gut sichern, da man ohne diese Datei unter Umständen (z. B. Passwort vergessen) nicht mehr an seine Daten kommt. Den Schlüssel sollte man natürlich auf keinen Fall auf dem NAS speichern!

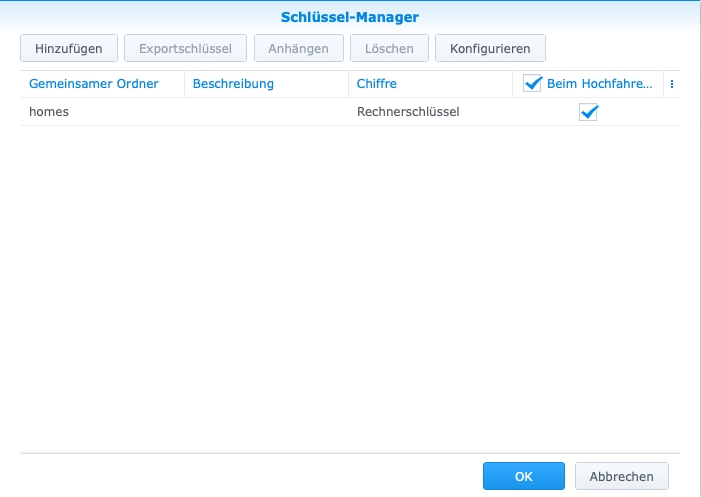

Abschließend muss man im Schlüssel-Manager noch den Haken für eine automatische Einbindung beim Systemstart setzen.

Anschließend ist die Freigabe verschlüsselt.

Abzuwarten bleibt ob Synology bei zukünftigen Versionen von eCrpytFS Abstand nimmt, da die Lösung mangels Entwickler dahinsiecht (siehe: eCryptFS – Zeit für die Suche nach Alternativen). Gegenwärtig ist die aber noch nicht gebrochen.

Bilder:

Einleitungs- und Beitragsbild von kreatikar via pixabay