VeraCrypt ist der semi-offizielle Nachfolger von TrueCrypt. Alternative Ansätze des Projekt fortzuführen konnten sich nicht durchsetzen. TrueCrypt weiter zu verwenden ist bereits seit längerem nicht mehr empfehlenswert (siehe: TrueCrypt sollte ersetzt werden!). VeraCrypt steht leider bei keiner Distribution in den Paketquellen zur Verfügung und muss manuell installiert werden.

Abgrenzung

VeraCrypt konkurriert auf allen Systemen mit den nativen Verschlüsselungslösungen. Bei Linux mit LUKS (siehe: LUKS – Betriebssystem verschlüsseln / LUKS – Externe Speichermedien verschlüsseln), unter macOS mit File Vault bzw. der nativen Verschlüsselung von APFS (siehe: macOS mit FileVault verschlüsseln / Daten in der Cloud verschlüsseln mit FileVault) und unter Windows mit BitLocker (siehe: Windows 10 mit BitLocker verschlüsseln).

Im Unterschied zu allen genannten Lösungen ist VeraCrypt aber auf allen drei Systemen (und zusätzlich auch noch FreeBSD) verfügbar. Das macht es insbesondere in heterogenen Systemen zur idealen Verschlüsselungslösung. Weiterhin hat es im Gegensatz zu den anderen Lösungen einen offiziellen Audit hinter sich.

Installation und Benutzung

Zwar gibt es teilweise Fremdquellen, aber von deren Einsatz muss bei so sensiblen Bereichen wie einer Verschlüsselungslösung abgeraten werden. Auf der offiziellen Homepage von VeraCrypt kann man Version für Linux herunterladen. Für Legacy-Systeme mit 32bit und ohne SSE2 steht ebenfalls noch eine Variante bereit. Das heruntergeladene Archiv entpackt man mit einem Werkzeug der Wahl.

In dem Archiv befinden sich Installationsroutinen für die Konsole und mit einem grafischen Interface – jeweils für 32bit und 64bit. Die grafische Variante muss auf der Konsole geöffnet werden, da sie Root-Rechte zur Installation benötigt. Pfad und Dateiname sind entsprechend an Version und Architektur anzupassen.

# ./veracrypt-<Version>-setup-gui-<Architektur>

Die Installationsroutine ist sehr minimalistisch gehalten. Zuerst muss man die VeraCrypt Lizenz bestätigen. Nach einem anschließenden Hinweis auf die Routine zur Deinstallation läuft die Installationsroutine durch. Anschließend befindet sich im Menü unter Zubehör o. Ä. ein Link zur VeraCrypt Oberfläche.

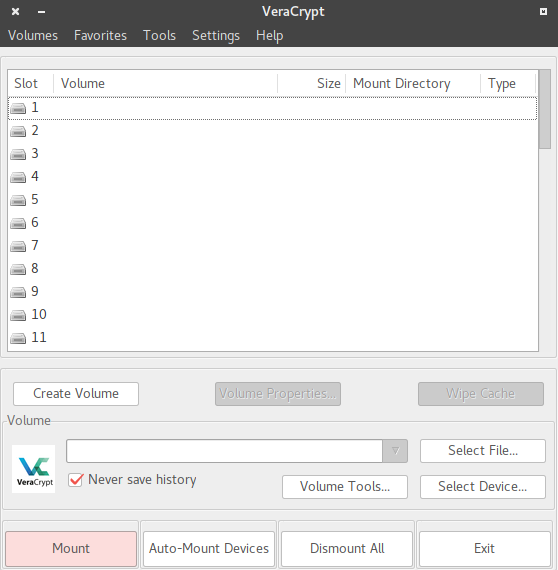

Die Oberfläche von VeraCrypt benutzt GTK zur Darstellung und fügt sich dementsprechend sehr gut in entsprechende Desktopumgebungen wie MATE, Xfce oder GNOME ein.

Die Bedienung unterscheidet sich kaum von der Windows-Variante und dem TrueCrypt-Vorgänger.

Über die Schaltfläche Volume erstellen beginnt man die Routine zur Erstellung eines neuen verschlüsselten Containers. Zuerst muss man den gewünschten Verschlüsselungstyp auswählen. Nach der Auswahl des Typs muss noch entschieden werden, ob man im Sinne des Prinzips der „glaubhaften Abstreitbarkeit“ einen versteckten Bereich anlegen möchte. Anstelle eines Passwortes kann man auch eine Schlüsseldatei nutzen. Das Dateisystem innerhalb des Containers sollte dem Einsatzzweck angepasst werden. Das bedeutet alle genutzten Betriebssysteme müssen es unterstützen und Limitationen wie die Dateigröße bei FAT ist zu berücksichtigen.

Zusammengefasst

Die Installation und Benutzung ist sehr einfach und vor allem unter Linux dem komplexen Verfahren mit LUKS überlegen (siehe: Verschlüsselten Container mit LUKS anlegen). Der Hauptvorteil von VeraCrypt gegenüber nativen Verschlüsselungsmethoden der jeweiligen Betriebssysteme besteht in seiner systemübergreifenden Verfügbarkeit. Damit ist es insbesondere für den sicheren Dateiaustausch, sowie die Verschlüsselung externer Datenträger geeignet.