Linux ist kein Betriebssystem, sondern ein Kernel. Den Spruch kriegen Anwender seit Jahren zu hören. Das was auf den Geräten installiert wird, kommt meist in Form einer Linux-Distribution, also einer Zusammenstellung, zum Anwender. Doch welche Bedeutung haben sie nach Jahren der Nivellierung?

Cloud-Speicher-Verschlüsselung – Was nutzt ihr?

Als Cloud noch primär für ausgelagerten Festplattenspeicherplatz stand und als Thema insgesamt noch neu war, schossen die Verschlüsselungslösungen nur so aus dem Boden. Doch was ist jetzt noch aktuell?

Exkurs: YubiKey-Software

Die Konfiguration des YubiKeys erfolgt über Open Source-Software. Hier gibt es parallele Lösungen, die sich unterschiedlich bedienen. Sofern verfügbar ist der YubiKey-Manager zu bevorzugen.

YubiKey Teil IV – KeePassXC absichern

Der Passwortmanager ist ein ebenso notwendiger wie neuralgischer Punkt. Er ermöglicht komplizierte und vielfältige Passwörter, aber ist gleichzeitig der Schlüssel zu unserer gesamten digitalen Identität. Hier kann man mit YubiKey für mehr Sicherheit sorgen.

KeePassXC ist eine der wenigen Erfolgsgeschichten aus einem Fork. Durch die Abspaltung von KeePassX hat die Entwicklung wieder so richtig Fahrt aufgenommen und viele tolle Funktionen wurden implementiert.

Ein Passwortmanager sollte nie nur mit einem starken Passwort geschützt sein, sondern immer noch mit einem zweiten Faktor, der sich in eurem Besitz befinden muss. Insbesondere wenn die Passwortdatenbank über einen Cloud-Speicher synchronisiert wird.

Für den niedrigschwelligen Einstieg bietet KeePassXC hier die Möglichkeit, eine Schlüsseldatei zu erzeugen. Zum Entsperren der Datenbank benötigt man dann Passphrase und Schlüsseldatei. Die Kombination von Wissen und Besitz sozusagen. Diese Schlüsseldatei bewahrt man natürlich getrennt von der Passwortdatenbank auf. Die Datenbank kann über einen Cloud-Speicher synchronisiert werden, die Schlüsseldatei sollte hingegen nie ins Internet geraten, sondern über ein Kabel oder im Heimnetz auf das Gerät übertragen werden. Da sich die Schlüsseldatei nie oder selten ändert, ist das auch kein Komfortproblem.

Mehr Sicherheit bietet hier natürlich der YubiKey, denn eine Schlüsseldatei ist schließlich auch nur eine Datei und kann theoretisch bei einem Angriff auf eurer System gestohlen werden. Der YubiKey befindet sich dagegen auch physisch in eurem Besitz.

KeePassXC mit YubiKey absichern

Legt ein Backup der Datenbank an bevor die Sicherheitseinstellungen verändert werden. Ansonsten verliert ihr bei Problemen Zugriff auf die gesamte Datenbank.

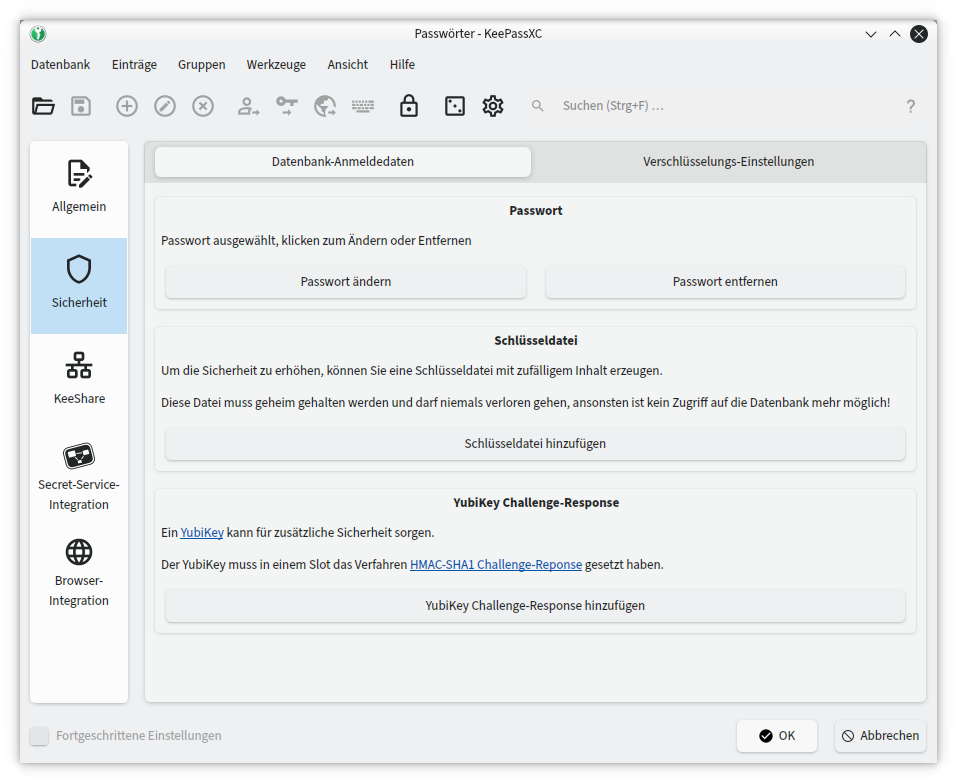

Unter Datenbank / Datenbank-Sicherheit lassen sich die verschiedenen Sicherheitsmaßnahmen konfigurieren.

KeePassXC verweist hier bereits auf die Notwendigkeit, das HMAC-SHA1 Challenge-Response Verfahren zu nutzen. Solltet ihr den YubiKey bereits für LUKS nutzen, ist Slot 2 bereits passend konfiguriert.

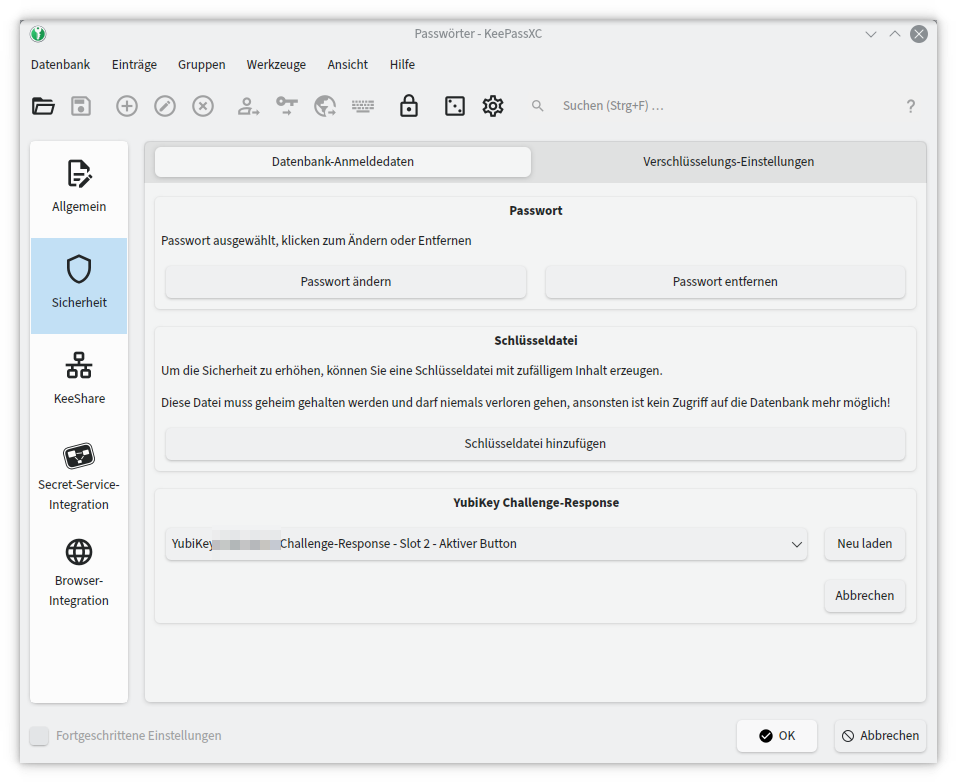

Über den Button YubiKey Challenge-Response hinzufügen startet die Einrichtung, die sehr einfach ist. KeePassXC erkennt den YubiKey, man bestätigt mit einem Tipp auf den Key und danach ist die Datenbank mit dem YubiKey verbunden.

Abschließend schließt ihr die Datenbank und öffnet sie erneut, um zu prüfen, ob die Entsperrung mit YubiKey klappt. Ggf. muss der Hardwareschlüssel im Aufklappmenü noch ausgewählt werden. Anschließend gibt man das Kennwort ein und klickt auf OK. In einem zweiten Schritt erfordert KeePassXC die physische Betätigung des YubiKeys.

Im Alltagsbetrieb

Die Zusammenarbeit mit YubiKey klappt fehlerfrei. Je nach Häufigkeit der Entsperrung dürfte man aber den YubiKey im Betrieb kaum noch vom Gerät abziehen.

Ein Problem ist die Synchronisation. Der KeePass-Client auf Android KeePassDX kann gegenwärtig noch nicht mit YubiKey umgehen, weshalb die Datenbank nur auf Desktop-Clients mit KeePassXC genutzt werden kann. Wie so oft sind iPhone-Anwender hier, was die Sicherheit betrifft, im Vorteil. Da ich auf meinem Android-Smartphone sowieso nur eine abgespeckte Variante der Datenbank nutze, ist das für mich kein so großes Problem.

Kommentar: Keine Kompromisse bei der Anonymität

Es gibt Bereiche, da gibt es keine Kompromisse. Entweder man bewegt sich Anonym im Internet oder nicht. Es gibt keine halbe Anonymität. Die Fallstricke hier sind zahlreich.

Der erste Fallstrick besteht schon darin, es irgendwie praktisch zu haben zu wollen. Immer mal weder kommen Dienste auf, die einem irgendwas abnehmen wollen und behaupten, einen mit ein, zwei Klicks abzusichern. Die größten Scharlatane sind sicherlich die Anbieter der heftig beworbenen VPN-Dienste, die irgendwas von Anonymität behaupten. Nicht besser sind aber Angebote wie Brave Browser, wie man heute lesen konnte. Versehentlich hat man über den integrierten Tor-Dienst aufgerufene URLs an den DNS-Server geleakt. Abgesehen davon natürlich, dass die Tor-Funktion im Brave Browser sowieso nur einen Bruchteil der Funktionen des Tor-Browsers umsetzt und eine Wiedererkennung nicht effizient verhindert.

Tails und der Tor-Browser sind unbequem. Sie leiden an digitaler Amnesie, haben nicht die passenden Addons und das Browserfenster hat immer so eine nervige Größe. Außerdem lassen sie sich nicht fest installieren und sind langsam. Das machen die Entwickler nicht, weil sie die Anwender ärgern wollen, sondern um den Zweck zu erreichen.

Wenn ihr Anonymität braucht, lasst die Finger von diesen vermeintlich leichten Lösungen. Wenn irgendjemand etwas leichter umsetzen kann, was die Originalentwickler kompliziert machen, dann sollte das erst einmal Argwohn wecken. Wenn ihr schon keine Lust habt, euch technisch zu beschränkten, dann werdet ihr beim sozialen Aspekt sowieso scheitern. Denn neben technisch schlecht umgesetzten Lösungen besteht die größte Gefahr in Fehlern des Anwenders. Mal nicht aufgepasst und mit dem falschen Login angemeldet, mal mit dem Klarnamen unterschrieben, mal das Tab im falschen Browser geöffnet und schon ist die sorgsam aufgebaute Identität unrettbar kompromittiert.

KIO-FUSE – Ankündigungs-Fata Morgana?

KDE hat KIO, GNOME hat GVFS – soweit der übliche Dualismus. Angeblich soll Wettbewerb ja förderlich für die Entwicklung sein. KIO konnte leider praktisch nie mit GVFS mithalten, weil nur KDE Programme damit arbeiten konnten.

Sonos Boxen mit PulseAudio verbinden

PulseAudio ist ein mächtiger Soundserver und Sonos bietet tolle WLAN Boxen. Mit ein paar Tricks kann man über PulseAudio auch die Sonos Boxen ansteuern.

Kommentar: Android – Privacywashing durch Google

Die meisten Anwender wären wohl schon froh, hätten sie Android 10 bereits auf ihren Geräten, geschweige den das aktuelle 11. So langsam sickern aber die ersten Funktionen der turnusgemäß dieses Jahr zu erwartenden Version 12 durch.

PeerTube – Achtung bei der Benutzung

YouTube ist einer der wenigen nahezu alternativlosen Dienste aus dem Hause Google. Einige sehen deshalb in Netzwerken wie PeerTube die Lösung. Das ist gefährlich.