Verschwörungstheorien sind kein neues Phänomen, aber haben durch das Internet eine neue Plattform gewonnen. Wer sich viel mit Möglichkeiten zur digitalen Selbstverteidigung beschäftigt stolpert über kurz oder lang über eine Vielzahl von Verschwörungstheorien.

Die Wahl zwischen Cloudzwang und Purismus

Literaturverwaltungen sind ein recht spezielles Softwarefeld, da sie nur für verhältnismäßig wenige Menschen interessant sind. Vornehmlich Wissenschaftler und Leute, die beruflich viel lesen, daher hält sich das Angebot auch in engen Grenzen. Es eignet sich aber hervorragend um allgemeine Probleme aufzuzeigen, denn demnächst könnte es für datenschutzbewusste Nutzer noch deutlich düsterer aussehen.

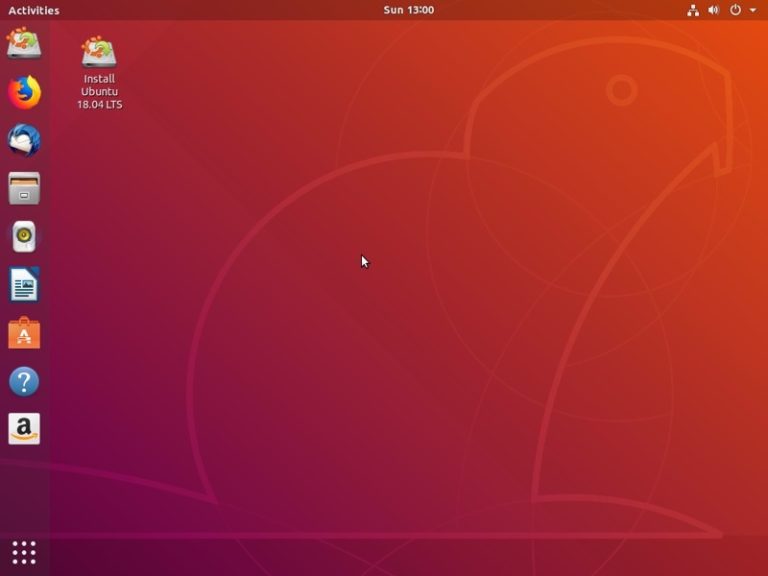

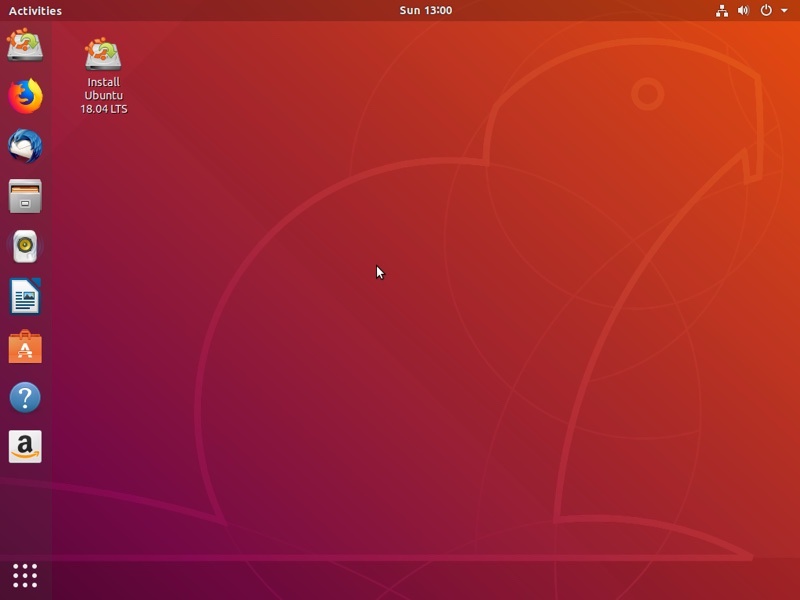

Minimale Installation in Ubuntu 18.04

In die Ubuntu Installationsroutine, die auch alle Derivate nutzen, wurde für 18.04 eine interessante Änderung eingepflegt. Es ist ab sofort möglich eine minimale Desktopumgebung zu installieren ohne den – je nach Nutzungsszenario überflüssigen – Paketüberhang. Immerhin liefert ein normales Ubuntu, sowie viele Derivate einen Paketumfang aus, der für jeden denkbaren Einsatzzweck ein Programm vorsieht. Nicht jeder benötigt allerdings einen Mailclient oder eine Tabellenkalkulation.

Android – Keine sichere Alternative Teil IV – Google-Dienste in Custom Roms

Die Serie zur Sicherheit und Vertrauenswürdigkeit von Android erhält eine weitere Folge. Android steht im Fokus der Öffentlichkeit. Das System hat einen sehr hohen, allerdings noch nicht gänzlich marktbeherrschenden Anteil am Smartphonemarkt und ist deshalb für Angreifer entsprechend interessant.

SoftMaker Office 2018 – Proprietäre Officelösung für Linux, macOS und Windows

Office ist immer noch eine Schwachstelle des Linux-Desktops. Es gibt nur eine leistungsstarke Open Source-Lösung und das ist LibreOffice. Diese kann zwar funktional mit dem Referenzprodukt Microsoft Office mithalten, hat aber erhebliche Schwächen. Neben funktional unzureichenden Nischenlösungen für Calligra Office oder Abiword & Co bietet die Nürnberger Softwareschmiede Softmaker mit ihrer Office-Lösung seit Jahren ein Produkt für Linux, macOS und Windows an.

elementary OS – Verschlüsselung als Standard

Alle Linux-Distributionen haben mit eCryptFS und LUKS/dm-crypt sowohl dateibasierte, als auch containerbasierte Verschlüsselungslösungen in ihren Paketquellen (siehe: Verschlüsselung – Eine Übersicht). Keine der Lösungen gilt als gebrochen und sie sind inzwischen auch hinreichend leicht einzusetzen. Dennoch verwendet – vollkommen unverständlicherweise – keine größere Linux-Distribution Verschlüsselung als Standard.

Android – Keine sichere Alternative Teil III – Trojaner vorinstalliert

Android und Sicherheit hat Potenzial für eine Endlosserie. Grundsätzliche Überlegungen hatte ich bereits vor einiger Zeit formuliert (siehe: Android – Keine sichere Alternative!), gefolgt von einer Meldung zur Ortung von Androidnutzern über vermeintlich abgeschaltete Bluetooth (und WLAN)-Funktionalität (siehe: Kommentar: Android – Keine sichere Alternative Teil II – Standortdaten über Bluetooth).

Artikelreihe E-Mail-Verschlüsselung aktualisiert

In kaum einem Bereich ist Verschlüsselung so notwendig und wird so wenig genutzt wie bei der klassischen E-Mail. Innovationen und neue Verfahren werden so oft angekündigt, wie sie scheitern. Übrig bleibt letztlich immer die klassische Verschlüsselung mittels PGP oder S/MIME.

Die Artikelserie stammt noch von 2013 und wurde jetzt grundlegend überarbeitet und an die Veränderungen der letzten Jahre angepasst.