LUKS ist ein tolles, sicheres und variantenreiches Werkzeug für Verschlüsselung unter Linux. Lediglich für verschlüsselte Container war bisher einiges an Handarbeit notwendig. Abhilfe schafft hier luckyLuks

LUKS ist eine sicheres und sehr vielseitiges Werkzeug für Verschlüsselung unter Linux, beispielsweise um das Betriebssystem vollständig zu verschlüsseln oder externe Speichermedien zu schützen. Nicht ganz so flexibel war es bisher, wenn es darum ging, nur einen verschlüsselten Container anzulegen. Ein Vorgehen, das viele von TrueCrypt bzw. VeraCrypt kennen und schätzen. Das war bisher zwar nicht unmöglich aber doch recht aufwendig und nichts für Einsteiger.

Ein sehr mächtiges Werkzeug für diesen Bereich ist zuluCrypt, das durch seine vielfältigen Optionen und zahlreichen möglichen Backends aber auch manchen Einsteiger überfordern kann.

Für diese Lücke gibt es nun luckyLUKS. Eine relativ simple Qt-Oberfläche mit der sich verschlüsselte Container erzeugen und benutzen lassen. Neben LUKS unterstützt luckyLUKS auch TrueCrypt- und VeraCrypt-Container. Das ist sehr praktisch, da VeraCrypt (TrueCrypt sollte man wirklich nicht mehr nutzen!) bei keiner Distribution in den Paketquellen enthalten und die Installation deshalb immer ein bisschen nervig ist. Die Unterstützung für TrueCrypt bzw. VeraCrypt ist keine Eigenentwicklung, sondern basiert auf dem bewährten tc-play.

luckyLUKS ist bei Ubuntu 22.04 „Jammy Jellyfish“ in den Paketquellen enthalten und auch bei Debian Testing. In anderen Distributionen ist es noch nicht gelandet, diese müssen mit dem auf GitHub zu findenden Python-Download vorliebnehmen.

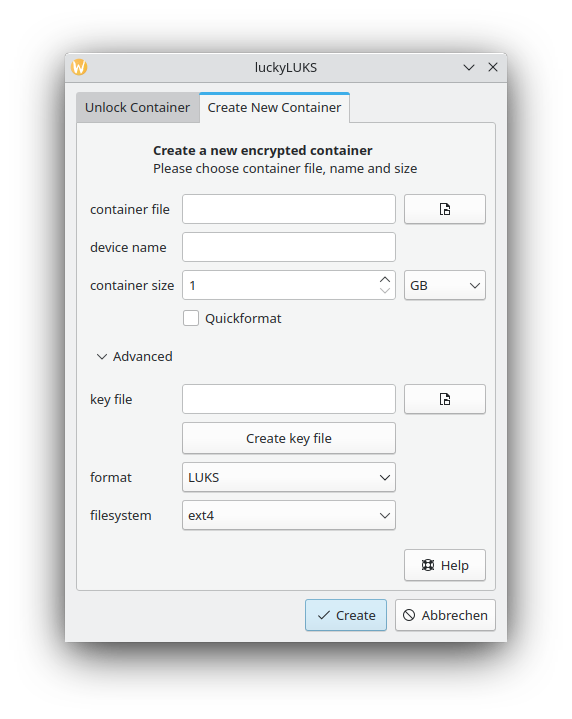

$ sudo apt install luckyluksDie Erzeugung neuer Container erfolgt im Reiter Create New Container. Bei der Erstellung kann der Anwender im Abschnitt „Advanced“ zusätzlich wählen, ob er LUKS oder TrueCrypt im Hintergrund nutzen möchte. Ebenso kann das Dateisystem gewählt werden. Zur Wahl stehen ext2/4 oder NTFS. Hierbei ist zu beachten, dass alle verwendeten Betriebssysteme das Dateisystem unterstützen müssen. Arbeitet man nur mit Linux-Systemen ist ext4 eine gute Wahl. Soll der Container auch für Windows-Anwender nutzbar sein, wäre NTFS vermutlich klüger.

Anstelle eines Passworts kann auch eine Schlüsseldatei genutzt werden. Diese Methode bietet sich vor allem an, wenn man den Container in der Cloud ablegt (die Schlüsseldatei natürlich nicht!) und hier ein wenig mehr Sicherheit als bei normalen Passwörtern haben will. Wenn Container und Schlüsseldatei auf dem gleichen System verbleiben, erzeugt dieses Vorgehen kaum Mehrwert.

Die eigentliche Erstellung eines Containers ist dann recht einfach gehalten. Notwendig ist nur ein Dateiname und eine definierte Größe. Die Schlüsseldatei kann man leer lassen und das Passwort wird erst im nächsten Schritt festgelegt. Die UX der Oberfläche ist hier nicht ganz intuitiv.

Nach der Betätigung des Buttons Create fragt luckyLUKS das Kennwort ab. Hier gilt wie immer zu beachten, dass die Qualität des Kennworts über die Sicherheit der verschlüsselten Daten entscheidet.

Die verschlüsselten Container können über den Reiter Unlock Container eingebunden werden. Der Container wird als Laufwerk unter /media/<benutzer>/ eingehängt und kann dort wie ein normales Laufwerk verwendet werden.

Ein paar kleinere Bugs gibt es noch und die Oberfläche ist nicht ganz selbsterklärend, aber luckyLUKS schließt eine Lücke im Umgang mit LUKS- bzw. TrueCrypt-Containern unter Linux.

Wenn es nur um die Erstellung von Containern geht, wäre hier vielleicht auch TruPax zu erwähnen. Erstellt im Nu aus einer Anzahl Dateien oder Ordnern einen passgenauen Container.

https://coderslagoon.com/