Der Desktop KDE Plasma hat sich langsam konsolidiert und gewinnt langsam deutlichen Mehrwert gegenüber der vorangegangenen Version, sowie konkurrierenden Desktopumgebungen. Erstmals in Version 5.11 lieferte man ein integriertes Verschlüsselungswerkzeug mit, genannt Plasma Vault. Dieses eignet sich zwar auch für lokale Ordner, ist aber insbesondere für die Verschlüsselung von Clouddateien gedacht.

Hierbei erfindet man das Rad nicht neu, sondern nutzt bereits bestehende Backends. Plasma Vault kann sowohl EncFS, als auch CryFS zur Verschlüsselung verwenden. Mit der Veröffentlichung von Plasma 5.12 änderte man die Standardeinstellung auf das noch relativ junge CryFS.

Beide Verschlüsselungsmethoden arbeiten auf Dateibasis, weshalb sie sich gut für Cloudspeicher eignen. CryFS ist noch relativ jung und hat bisher keinen offiziellen Audit erhalten, worauf bei der Einrichtung auch hingewiesen wird. EncFS hat jedoch bekannte Sicherheitslücken und die Entwicklung ist diesbezüglich alles andere als transparent (siehe: (In)Transparenz von Open Source Entwicklung – Das Beispiel EncFS). Die Entscheidung zugunsten von CryFS ist deshalb nachvollziehbar.

Nachteil der CryFS-Lösung ist jedoch die Fixierung auf Linux und mit Abstrichen macOS. Eine Implementierung für Windows oder mobile Betriebssysteme fehlt bisher völlig. Wenn man sich also für eine CryFS-Verschlüsselung entscheidet sollte man sicherstellen, dass man in einem homogenen Linux-Ökosystem unterwegs ist. Plasma ist jedoch nicht zwingend erforderlich, da sich CryFS auch auf der Kommandozeile bedienen lässt.

Einrichtung

Installation

Einige Distributionen wie Kubuntu liefern Plasma Vault bereits standardmäßig aus, bei anderen muss dieses nachinstalliert werden. Es ist jedoch bei allen großen Distributionen wie Debian, openSUSE oder Arch Linux in den offiziellen Paketquellen und lässt sich daher problemlos nachinstallieren. Je nach Abhängigkeiten ist es ggf. erforderlich die notwendigen Backends CryFS oder EncFS zusätzlich zu installieren.

Vault erstellen

Ist Plasma Vault installiert, befindet sich im Systemabschnitt der Kontrollleiste ein Schlosssymbol.

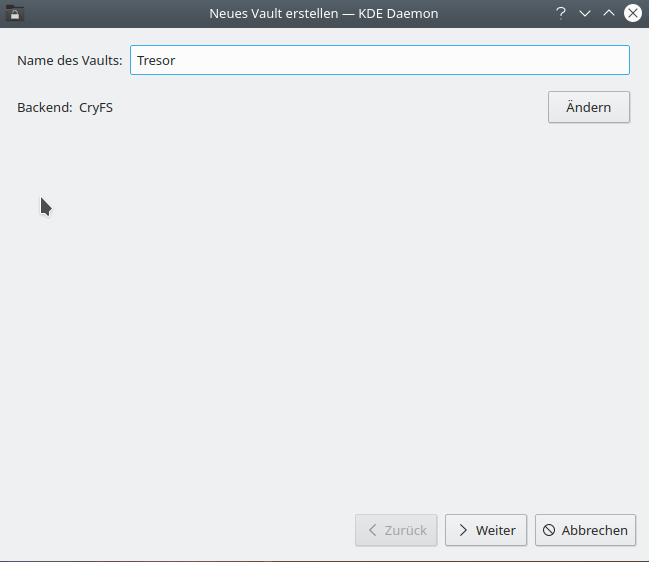

Ruft man dieses auf wird einem prominent angeboten einen neuen Tresor anzulegen. Die Einrichtungsroutine fragt zuerst den Namen des neuen Speichers ab.

Hier kann man auch das Backend ändern. Wie bereits geschrieben empfiehlt Plasma Vault CryFS. Wählt man den Typ zeigt Plasma Vault einen spezifischen Hinweistext. Bei EncFS erfolgt eine Information zu den Sicherheitsproblemen, bei CryFS zum fehlenden Audit. Diese transparente Informationspolitik ist definitiv begrüßenswert.

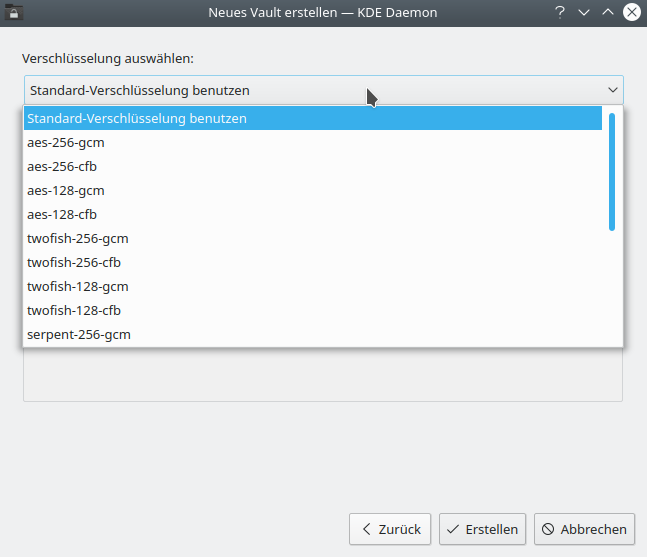

Anschließend besteht die Möglichkeit den Verschlüsselungstyp näher zu spezifizieren.

Ohne triftigen Grund sollte man bei der Standardverschlüsselung bleiben. Auf manchen Systemen sind jedoch andere Verschlüsselungsmethoden deutlich schneller, weshalb es sinnvoll sein kann, dies zu überprüfen. Genauere Informationen liefert der folgende Befehl:

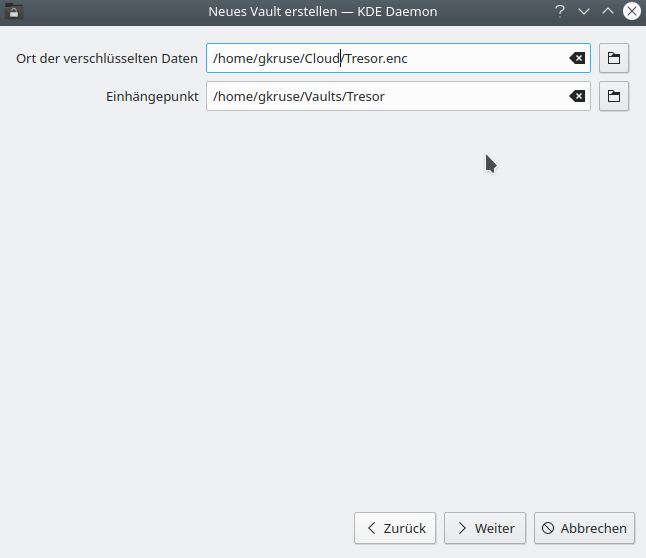

<code>$ cryptsetup benchmark</code>Code-Sprache: HTML, XML (xml)Die Auswahl der Pfade erfolgt dem bekannten Prinzip aus Mountpoint und Ordner für die verschlüsselten Dateien. Letztere muss natürlich im Synchronisationsordner des Cloudspeichers abgelegt sein. Standardmäßig legt Plasma Vault diesen unterhalb von .local/share ab, was einen lokalen Verschlüsselungsordner erzeugen würde.

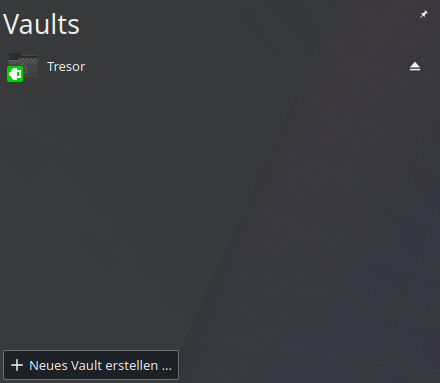

Das somit erzeugte Tresor ist anschließend automatisch eingebunden. Er kann einfach über das Plasma-Applet verwaltet werden, da ähnlich wie das Applet für Wechselmedien funktioniert.

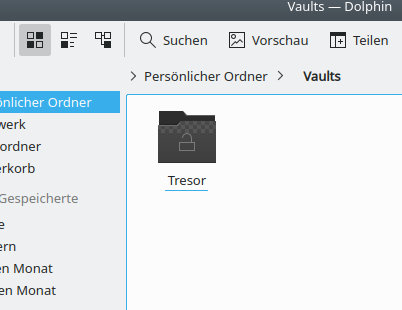

In Dolphin befindet sich nun im Homeverzeichnis ein Ordner Vaults, in dem eingebundene Tresore als schwarzer Ordner mit Schloss visualisiert werden.

Fazit

Plasma Vault funktioniert einfach und fehlerfrei. Es ermöglicht eine einfache Verschlüsselung von Cloudspeicherordnern und motiviert hoffentlich mehr Anwender ihre Dateien nicht unverschlüsselt hochzuladen. Die Sicherheitsprobleme bzw. mangele Interoperabilität der Backends kann man den Plasma-Entwicklern nicht ankreiden, sondern verweist auf hier bestehende Probleme.

Eine kleine Ergänzung in 2025: es gibt nun auch gocryptfs für Vault.

Klappt problemlos.