VeraCrypt ist eine betriebssystemübergreifende Methode, um einzelne Datenbestände bzw. das gesamte Betriebssystem zu verschlüsseln. Es steht damit in Konkurrenz zu nativen Methoden wie z.B. LUKS. Im Gegensatz zu diesem ist es mit VeraCrypt aber auch möglich ein Betriebssystem nachträglich zu verschlüsseln.

Von TrueCrypt zu VeraCrypt

Das überraschende Entwicklungsende von TrueCrypt und die immer noch etwas mysteriösen Hintergründe haben die Anwender um eine funktionsfähige, systemübergreifende Möglichkeit zur Verschlüsselung gebracht. Zwar haben alle Betriebssysteme ihre Verschlüsselungssysteme (LUKS/dm-crypt, BitLocker, FileVault), aber keines davon funktioniert auf allen Betriebssystemen. TrueCrypt wurde mit der Einstellung seiner Entwicklung nicht sofort unbenutzbar. Obwohl die Hintergründe des plötzlichen Entwicklungsstops immer noch mysteriös sind, förderten die Audit-Ergebnisse keine substanziellen Schwächen zutage. Doch mit zeitlicher Distanz zum Entwicklungsstop von TrueCrypt wachsen auch die bekannten Schwachstellen im Code.

Der Quellcode von TrueCrypt war zwar immer frei zugänglich, die Lizenz wurde von Instanzen wie der Open Source Initiative (OSI) jedoch nie als Open Source Lizenz anerkannt (siehe auch den entsprechenden Abschnitt bei Wikipedia). Durch diese Unklarheiten wurde ein sonst üblicher Automatismus der Open Source Welt verzögert. Dieser führt nämlich normalerweise dazu, dass bei einem Entwicklungsstop eines wichtigen Open Source-Projekts oder Differenzen in der Entwicklergemeinde sofort eine Abspaltung des Codes vorgenommen wird.

Inzwischen hat sich unter den diversen Nachfolgeprojekten jedoch VeraCrypt durchgesetzt. Die Lizenzfrage ist zwar noch nicht endgültig geklärt, scheint aber an Brisanz verloren zu haben. VeraCrypt basiert auf TrueCrypt und war bis Version 1.25.9 auch in der Lage mit dessen Containern umzugehen. Neu hinzugefügter Code steht unter einer Apache-Lizenz und man löst sich sukzessive von er TrueCrypt-Basis. Ausdruck dessen ist nicht zuletzt, dass ab Version 1.26.7 TrueCrypt-Container nicht mehr mit VeraCrypt funktionieren.

Vor- und Nachteile von VeraCrypt

Der Hauptvorteil von VeraCrypt gegenüber nativen Verschlüsselungsmethoden der jeweiligen Betriebssysteme besteht in seiner systemübergreifenden Verfügbarkeit. Damit ist es insbesondere für den sicheren Dateiaustausch sowie die Verschlüsselung externer Datenträger geeignet. Diese lassen sich zwar auch durch LUKS oder BitLocker sichern, aber dies schränkt die Nutzbarkeit auf die jeweilig unterstützen Betriebssysteme ein. Dadurch eignen sich diese Methoden nur für Anwender, die in einem absolut homogenen Betriebssystemumfeld agieren – ein Anwendungsszenario, das immer seltener zum Einsatz kommt.

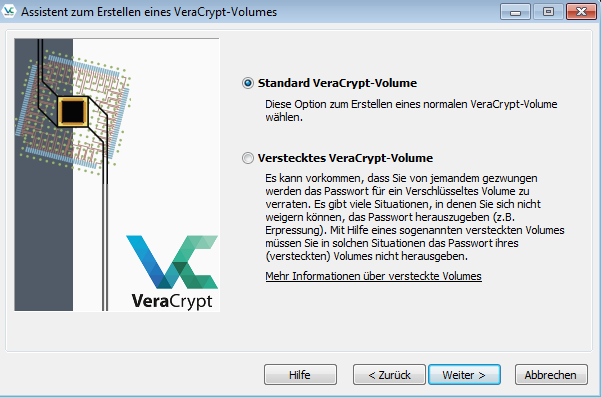

Außerdem unterstützt VeraCrypt das Prinzip der glaubhaften Abstreitbarkeit. Durch versteckte Container lassen sich selbst bei erzwungener Passwortherausgabe sensible Daten schützen. Ein maßgeblicher Vorteil gegenüber vielen anderen Verschlüsselungslösungen.

Genau wie TrueCrypt, kann auch VeraCrypt für die Komplettverschlüsselung des Betriebssystems genutzt werden. Das ist insbesondere dann interessant, wenn man z.B. unter Windows dem proprietären BitLocker nicht vertraut. Unter Linux gibt es keine nennenswerten Vorteile zu LUKS (dm-crypt). Hier liegen aber auch die größten Nachteile von VeraCrypt, was durch die wenigen Entwickler und den betagten Code bedingt sein dürfte. VeraCrypt hat immer noch erhebliche Probleme mit UEFI. Zwar unterstützt man seit Version 1.18a grundsätzlich UEFI für Windows, allerdings bestehen noch Probleme mit Secure Boot. Damit ist VeraCrypt für die Vollverschlüsselung auf modernen Systemen gegenüber den nativen Lösungen im Nachteil. Das ist aber vor allem bei modernen Betriebssystemen unattraktiv, für z.B. Windows 7 spielt das keine Rolle, da dieses ebenfalls nur im s.g. Legacy-Modus funktioniert.

Installation und Einrichtung

Der Installationsprozess von VeraCrypt verrät die Fokussierung auf Windows-Systeme. VeraCrypt ist standardmäßig in keiner Distribution enthalten. Während Windows-Anwender einfach die im Downloadarchiv enthaltene .exe-Datei nutzen können, stehen für Linux-Anwender RPM und DEB-Pakete sowie eine binäre Installationsroutine zur Verfügung.. Diese muss auf der Kommandozeile gestartet werden, ist aber sonst sehr einfach gehalten (siehe: VeraCrypt für Linux installieren).

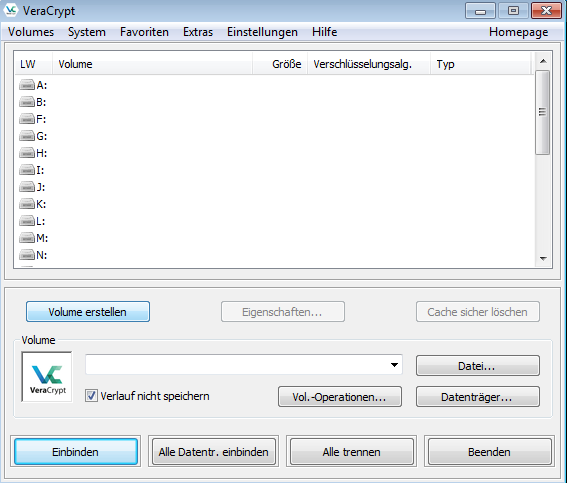

Die Oberfläche erinnert stark an TrueCrypt, wodurch sich langjährige Nutzer gleich zu Hause fühlen werden. VeraCrypt integriert sich optisch in das jeweilige System. Die Oberfläche und Menüführung bleiben aber identisch, weshalb im vorliegenden Beispiel die Variante von Windows 7 dargestellt ist. Die Einrichtung eines verschlüsselten Containers oder externen Datenträgers ist nahezu selbsterklärend.

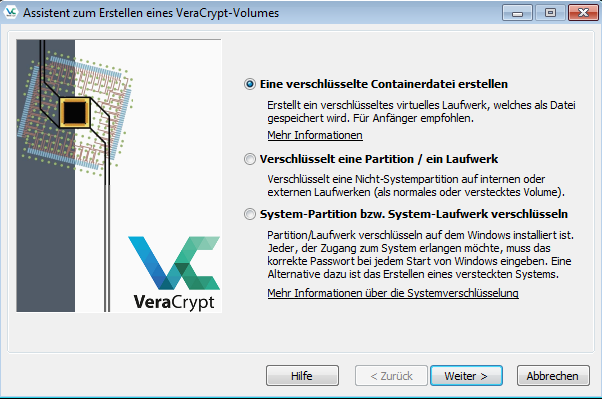

Über die Schaltfläche Volume erstellen beginnt man die Routine zur Erstellung eines neuen verschlüsselten Containers. Zuerst muss man den gewünschten Verschlüsselungstyp auswählen. Nach der Auswahl des Typs muss noch entschieden werden, ob man im Sinne des Prinzips der „glaubhaften Abstreitbarkeit“ einen versteckten Bereich anlegen möchte.

Sofern man keine Systeme mit herkömmlicher TrueCrypt-Installation hat, kann man neue Container im VeraCrypt-Format anlegen. Anstelle eines Passwortes kann man auch eine Schlüsseldatei nutzen. Das Dateisystem innerhalb des Containers sollte dem Einsatzzweck angepasst werden. Das bedeutet, alle genutzten Betriebssysteme müssen es unterstützen und Limitationen wie die Dateigröße bei FAT ist zu berücksichtigen.

Webseite: VeraCrypt