Tor lässt sich nicht nur mittels spezialisierter Systeme wie Tails nutzen, sondern auch als Tor Browser auf jedem Desktopsystem und den meisten Mobilsystemen einrichten.

Praktische Anwendung

Prinzipiell kann der gesamte Datenverkehr über das Tor-Protokoll abgewickelt werden. Viele Linux-Distributionen haben Tor in ihren Paketquellen, so dass es theoretisch möglich wäre, den gesamten ein- und ausgehenden Datenverkehr über das Tor-Netzwerk zu leiten. In der Praxis ist dies jedoch nicht sinnvoll.

Ein großer Teil unseres Datenverkehrs lässt eine eindeutige Identifizierung zu. Dazu gehören sowohl unverschlüsselte E-Mails mit personalisiertem Inhalt als auch Teile der Internetaktivitäten. Online-Shops verfügen beispielsweise über detaillierte Adress- und Zahlungsinformationen. Sobald man sich dort anmeldet, ist die eigene Identität aufgedeckt – auch wenn der Datenverkehr über Tor geleitet wurde. Dies kann dann auch andere Bereiche der gleichen Sitzung betreffen. Das ist ein ziemlich offensichtliches Beispiel, aber es gibt auch etwas komplexere Probleme mit Identitäten. Wer z.B. systematisch die gleichen oder sehr ähnliche Pseudonyme verwendet, ermöglicht eine übergreifende Verknüpfung der Identitäten, die dann ggf. über eine kleine Schwachstelle – also z.B. eine irgendwo existierende Verknüpfung von realer Identität und Pseudonym – identifiziert werden kann.

Der beste Weg, Tor in den eigenen Alltag zu integrieren, ist daher, das eigene Surfverhalten zu analysieren und in zwei oder drei Bereiche zu unterteilen.

Der erste Bereich besteht aus Internetseiten mit eindeutiger Identifizierung der eigenen Person (man kann versuchen, diesen Bereich so klein wie möglich zu halten), der zweite aus Internetseiten mit einem eindeutigen Pseudonym, das direkt mit der eigenen Person in Verbindung gebracht werden kann. Diese beiden Bereiche können über einen oder mehrere vertrauenswürdige Browser abgewickelt werden. Eine Umleitung des Datenverkehrs über das Tor-Protokoll wäre hier kontraproduktiv, da die Identität ohnehin offen liegt. Am besten ist es, einen Browser zu verwenden, der nicht von einem IT-Unternehmen entwickelt wurde, das sein Geld mit der Auswertung von Nutzerdaten verdient. Dieser Browser kann durch verschiedene Maßnahmen abgesichert werden, Tor ist dafür nicht unbedingt notwendig.

Der dritte Bereich ist relevant. Dieser besteht aus Aktivitäten, die im Idealfall mit keinerlei Anmeldedaten verbunden sind oder für die absolut anonyme Identitäten erstellt wurden. Hier benutzt man Tor, um sich zu schützen. Solche Identitäten sicher zu halten ist aufwendig und erfordert ständige Wachsamkeit. Die Kompromittierung solcher Identitäten geschieht meist nicht durch überlegene Überwachungstechnologie, sondern durch Nachlässigkeit des Benutzers. In dem Moment, in dem die Identität einmal aus Unachtsamkeit ohne Tor benutzt wurde, ist sie potentiell kompromittiert und muss aufgegeben werden.

Tor Browser Bundle

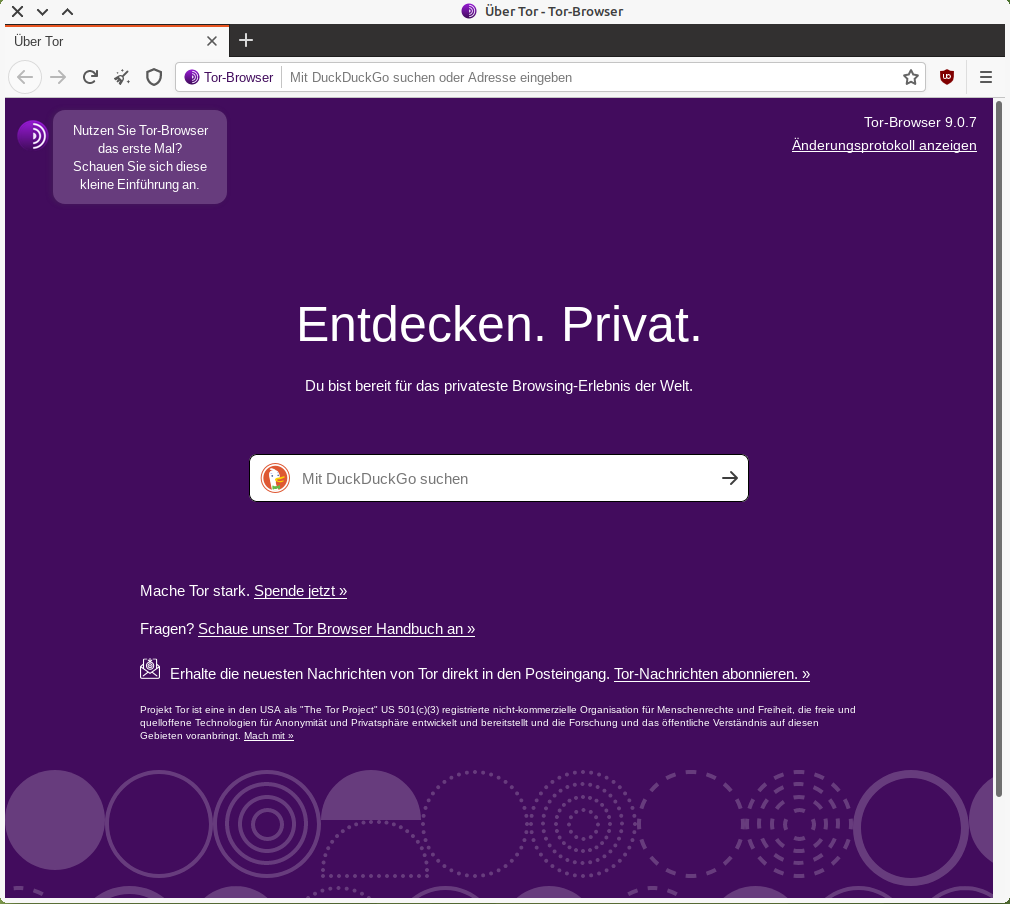

Die einfachste Umsetzung dieser Trennung besteht durch die Nutzung des Tor Browser Bundle. Dabei handelt es sich um eine durch das Tor-Projekt angepasste Variante der jeweiligen Firefox-ESR-Version, die bereits Tor integriert hat und zudem durch Addons und Einstellungsanpassungen modifiziert wurde.

Es handelt sich um portable Software, die nicht fest installiert werden muss und für alle gängigen Desktop-Betriebssysteme verfügbar ist. Das Archiv mit der Software wird an eine beliebige Stelle im lokalen Dateisystem heruntergeladen. Unter macOS muss die App-Datei in den Programme-Ordner kopiert werden, unter Linux genügt es, das Archiv zu entpacken und auf den Starter zu klicken. Den Tor-Browser startet man entweder über die mitgelieferte Startverknüpfung oder indem man manuell eine Verknüpfung im Menü der Desktop-Umgebung anlegt.

Alle Aktivitäten des Tor-Browsers werden über das Tor-Netzwerk abgewickelt. Der Browser startet immer in reduzierter Auflösungsgröße, da die Auflösungsgröße des Browserfensters von Internetseiten angefordert werden kann und insbesondere individuelle – d.h. ungewöhnliche – Auflösungen den Nutzer möglicherweise identifizierbar machen. Verändert der Nutzer die Fenstergröße, ändert der Tor-Browser trotzdem die größte des inneren Fensters, um die Einstellung zu verfälschen. Hinzu kommen einige Addons, Anpassungen an Firefox, Informationen und Tooltips zum sicheren Surfen.

Der Tor-Browser verhindert kein Tracking, sondern sorgt dafür, dass man mit den Standardeinstellungen in der Masse – der sogenannten Anonymitätsgruppe – untergeht. Daher sind Änderungen an den Einstellungen in der Regel nicht zu empfehlen. Einige Einstellungen, wie z.B. der völlige Verzicht auf einen Werbeblocker, erscheinen sogar kontraproduktiv, sind aber gewollt.

Im Bundle ist eine automatische Update-Routine implementiert, die – ähnlich wie bei Firefox unter Windows oder macOS – über Updates informiert und diese durchführt. Der Pflegeaufwand für den Nutzer hält sich somit in Grenzen.

Problematisch an dieser Lösung ist, dass man dem System, auf dem das Tor Browser Bundle läuft, vertrauen muss (siehe: Betriebssysteme). Keylogger und andere Schädlinge können ansonsten die eigenen Anstrengungen zur Anonymisierung unterlaufen.

Android App

Für Android existiert eine angepasste Variante des Bundles. Diese basiert auf der mobilen Variante von Firefox und funktioniert ähnlich wie das Desktop Bundle. Im Unterschied zu diesem muss die Android App allerdings installiert werden und läuft nicht im portablen Modus.

iOS App

Im Gegensatz zum Desktop oder zu Android gibt es kein offizielles Tor Browser Bundle für iOS. Anwender von iPhones und iPads müssen daher auf Software von Dritten ausweichen. Die App Stores sind voller Angebote, aber nur eines hat eine offizielle Empfehlung: Onion Browser von Mike Tigas. Die App ist aber leider auch nur eine Notlösung.

Die Anwendung enthält den Tor-Dienst und einen rudimentären Browser. HTTPS-Everywhere und ein URL-Blocker sind integriert. Letzteres unterscheidet die App auch massiv vom Desktop Bundle.

Die App von Mike Tigas versucht dem Tor-Prinzip zu folgen und in der Masse mitzuschwimmen. Neben der Tor-IP gibt sich der Browser daher als mobiler Safari Browser auf iOS zu erkennen. Durch die hohe Verbreitung von iPhones ist dies aber noch halbwegs akzeptabel. Viele weitere Informationen über Gerätespezifika werden unterdrückt, um die Anonymitätsgruppe nicht weiter einzuschränken. Genau das unterscheidet den Browser leider vom normalen Safari auf dem iPhone, der durchaus Fenstergröße und Auflösung preisgibt.

Durch diese Einschränkungen ist der einzelne Benutzer als Nutzer des Onion Browsers identifizierbar. Ein Problem, das zwar auch beim Desktop Bundle besteht, da dort die möglichst allgemeingültigen Standardwerte ebenfalls nur eine Fiktion sind. Durch die deutlich geringeren Nutzungszahlen des Onion Browsers gewinnt dieses Problem jedoch an Bedeutung.

Er ist daher im Vergleich zum Desktop Bundle eine Notlösung und dient primär der IP-Verschleierung gegenüber dem Provider und der aufgerufenen Seite.

Zusammengefasst

Für welche Methode man sich auch entscheidet. Grundsätzlich ist es gut, seine Privatsphäre im Netz zu schützen. Anonymität ist keineswegs nur im Interesse von Terroristen, Drogendealern und Kinderschändern, wie die Vordenker des Überwachungsstaates gerne behaupten, sondern sollte jeden interessieren. Einmal erstellte Datensätze können beliebig lange gespeichert und ausgewertet werden. Die Möglichkeiten sind schon heute nahezu unbegrenzt und werden durch den technischen Fortschritt ständig erweitert. Niemand möchte, dass eines Tages detaillierte Informationen über die eigene Person in fremde Hände geraten – und sei es nur in die der Werbewirtschaft, die genau weiß, für welche Produkte man sich interessiert.