The Amnesic Incognito Live System (Tails) ist ein Betriebssystem, das Eigenschaften auch sich vereint, die ein Anwender normalerweise nicht zu schätzen weiß. Das System bevormundet ihn, zwingt ihn in einen Käfig und vergisst permanent Daten. Was sich wie ein schlechter Albtraum liest, ist in diesem Fall gewollt und für das Einsatzziel sinnvoll. Tails ist eine Linux-Distribution, die darauf abzielt, hinsichtlich Anonymität und Privatsphäre den größtmöglichen Schutz den Anwender zu gewährleisten.

Durch die Wahl einer Linux-Distribution als primäres Betriebssystem haben die meisten Anwender bereits recht viel für die eigene Datensicherheit getan. Trojaner und sonstige Schadprogramme spielen unter Linux keine nennenswerte Rolle, Verzahnung mit der Cloud und entsprechendem Datenabfluss ist bei den meisten Distributionen standardmäßig nicht vorgesehen und viele Distributionen bieten von Haus aus umfangreiche Verschlüsselungsmöglichkeiten an. Tails geht hier noch mal einen Schritt weiter. Die auf Debian aufbauende Distribution ist gar nicht für eine Installation auf einem Rechner vorgesehen, sondern wird von einem Live-Medium (i.d.R. ein USB-Stick betrieben), mit dem Ziel, auf dem genutzten Rechner keine Spuren zu hinterlassen.

Live-Medium vorbereiten

Fast alle Linux-Distributionen lassen sich auch auf einem USB-Stick installieren, Tails unterscheidet sich hier nur, indem es diese Möglichkeit explizit zum Standard erklärt. Die Installation von Tails verläuft dadurch etwas anders als bei anderen Distributionen. Dieses Verfahren ist auf der Homepage jedoch exzellent erklärt und unterscheidet sich je nach vorhandenem Betriebssystem.

Anleitungen stehen für alle verbreiteten Betriebssysteme zur Verfügung:

Anschließend startet man das System von dem soeben vorbereiteten Live-Medium neu.

Das System

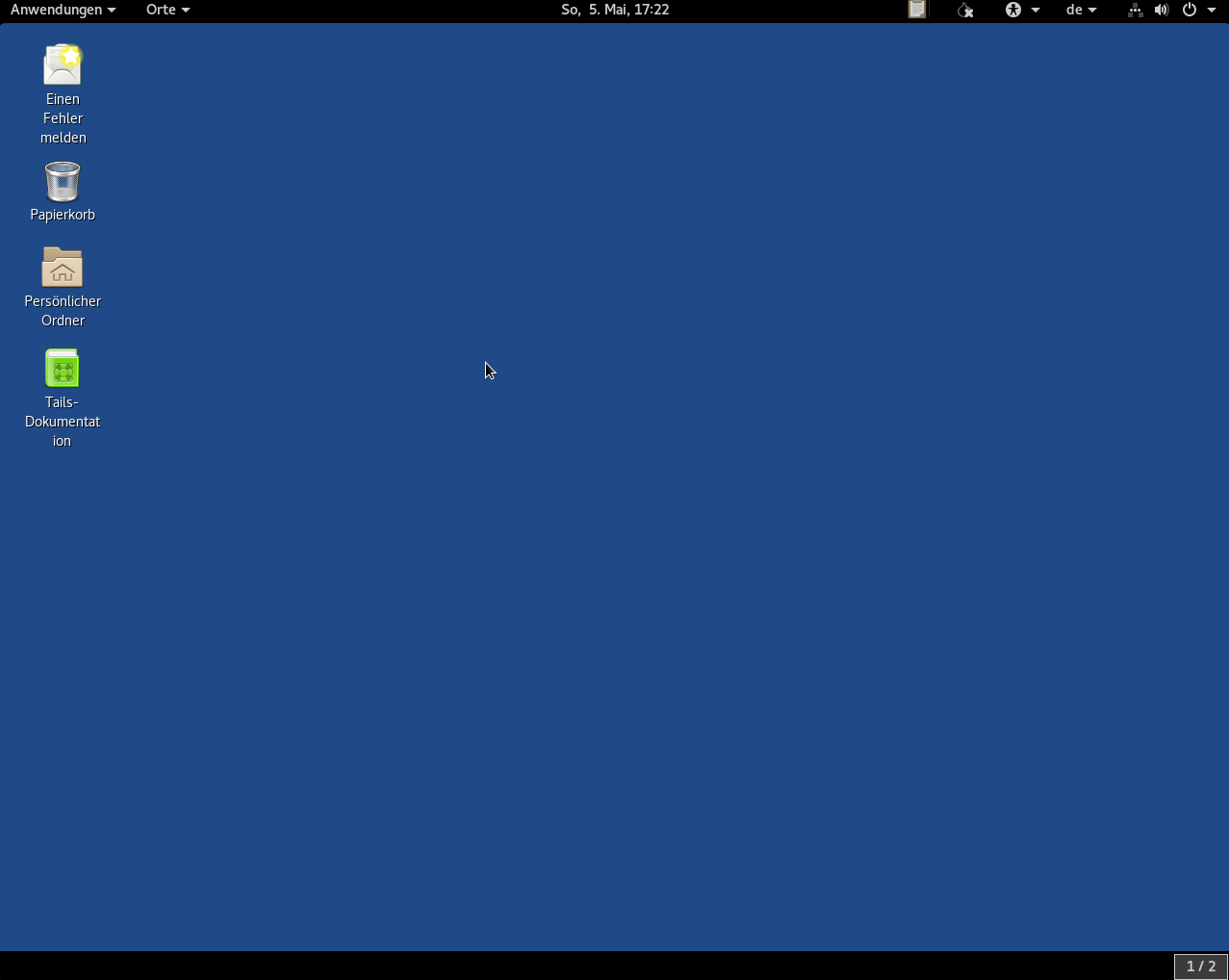

Tails präsentiert sich oberflächlich wie ein normales Linux-System. Frühere optische Tarnmechanismen wie der XP-Mode sind zwischenzeitlich entfallen, aber auch so wirkt Tails auf einen flüchtigen Beobachter wie eine normale Linux-Distribution. Die GNOME-Oberfläche im Classic Mode könnte auch CentOS entstammen.

Unterhalb der Oberfläche verbergen sich jedoch die Teile, die Tails von den üblichen Distributionen abheben. Die Programmauswahl ist ganz auf anonymes Arbeiten abgestimmt. Tor kommt nicht nur als Browser zum Einsatz, sondern der gesamte Internetverkehr wird im Hintergrund über den zentralen Tor-Dienst geleitet. Thunderbird ist bereits mit Enigmail für OpenPGP vorbereitet und auch sonst stehen viele Spezialprogramme zur Anonymisierung von Dateien zur Verfügung (z.B. MAT zum entfernen von Metadaten). Um Keylogger auszusperren ist mit Florence eine Bildschirmtastatur standardmäßig aktiv und kann über den Systemabschnitt aufgerufen werden.

Raus aus der Komfortzone

Tails ist ein radikaler Bruch. Der Anwender wird ultimativ gezwungen, seine Komfortzone zu verlassen und sicheres Verhalten wird ihm – wenn möglich – durch das System aufgezwungen. Damit funktioniert Tails anders als andere Bausteine zum Selbstdatenschutz, wie z. B. der Tor-Browser, die sich in das bisherige System integrieren lassen. Dadurch erzwingt Tails den Bruch mit alten Gewohnheiten und vermeidet Pseudo-Sicherheit. Viele Anwender nehmen sonst einen Baustein aus dem Sicherheits-Baukasten wie z. B. Tor oder Verschlüsselung und behalten sonst ihr unsicheren und gefährlichen Gewohnheiten bei. Tails erzwingt den radikalen Bruch mit bisherigen Gewohnheiten und ermöglicht damit sicheres arbeiten.

Gleichzeitig ist Tails dadurch natürlich kein System für den täglichen Dauereinsatz. Das System macht keinen Sinn, wenn wir unter unserem offiziellen E-Mail Account kommunizieren und Aktivitäten im Internet nachgehen, die sich eindeutig mit unserer Person verbinden lassen, wie z.B. Online-Banking oder Onlineshopping.

Tails ist somit ein System für den speziellen Einsatz. Dann wenn wir wirklich anonym sein wollen und keine Spuren hinterlassen möchten. Nicht jeder benötigt so ein System – aber jeder, der es braucht, hat Tails.